Contenidos

Instalación mediante las fuentes

Configurar ettercap para el correcto uso de SSL

Caso práctico, robando la password de un correo de Gmail.[/b]

Instalación mediante las fuentes

Para instalarlo, debemos tener instalado primeramente la librería "libpcre" si no la hemos instalado mediante el código fuente deberemos instalar mediante nuestro gestor de paquetes las fuentes si usamos debian o derivados seria algo como

Código:

#apt-get install libpcre3-dev libpcap0.8-dev libnet0 libnet1-dev libssl-dev ncurses-bin ncurses5-dev

Asegurate de tener la versión para developers de libpcap > 0.8. libnet > 1.1.2, libpthread y zlib.

Ahora descargamos el ettercap 0.7.3 de http://ettercap.sourceforge.net/ y lo descomprimimos

Oye, ¿por qué no hacer un apt-get install ettercap y listo?

Se podría instalar así, y no habría problema alguno pero normalmente las versiones precompiladas de ettercap no tienen todas las opciones y plugins que nosotros utilizaremos por tanto es mejor descargar el paquete de la página oficial y compilarlo a mano.

Verción compilada completa http://antraxactive.com/ettercap-ng-0.7.3_0.7.3-1_i386.deb

Verción para windows http://sourceforge.net/projects/ettercap/files/unofficial%20binaries/windows/

Vale, vale, sigue...

Bien una vez descomprimido abrimos la consola en la carpeta donde esta todo, en mi caso en ~/ettercap-NG-0.7.3

y ejecutamos el comando:

Código:

./configure --enable-plugins --enable-debug

Esto nos preparará el código para ser compilado con todos los plugins y una herramienta para solucionar problemas. Es posible que nos de algún error por falta de dependencias, no problema se instalan y listo.

Recomiendo encarecidamente, que si hemos tenido algún fallo anteriormente con las dependencias borremos la carpeta (nada de make clean) por completo y volvamos a hacer el ./configure --enable-plugins --enable-debug ya que no se muy bien por que a mi me daba un error si no borraba la carpeta al hacer un "make" si no lo hacia todo bien a la primera, cosas de la informática xD.

Una vez hemos hecho el ./configure "bien a la primera" obtendremos algo como esto:

==================================================

Install directory: /usr/local

Libraries :

LIBPCAP ................ default

LIBNET ................. default

LIBSSL ................. default

NCURSES ................ default

GTK+ ................... yes

Functionalities :

Debug mode ............. yes

Plugin support ......... yes

Passive DNS ............ yes

Perl regex in filters .. yes

Iconv UTF-8 support .... yes

==================================================

Luego seguimos con un make, make install o checkinstall, como queráis.

Bien, ya tenemos instalado ettercap correctamente y listo para ejecutar, tenemos varios modos para ejecutarlo, yo con el que mas me aclaro es ejecutándolo en modo consola, para ello hacemos como ROOT lo siguiente:

Código:

ettercap -C

Configurar ettercap para el correcto uso de SSL

Ahora vamos a permitir a ettercap intervenir en las conexiones SSL para hacer de intermediario y así poder ver la información cifrada cuando empecemos a Sniffar, para ello abrimos con nuestro editor favorito el archivo /usr/local/etc y en caso de que usemos iptables (casi seguro) tendremos que ir a la línea donde dice

Codigo:

#redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

y sustituirla por

Código:

redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

De esta manera conseguiremos que ettercap intercepte correctamente conexiones SSL ;-)

Joder, pues si que lleva preparación esto xD

Pues sí pero valdrá la pena ya lo verás ;-) ahora te pondré un caso práctico para que veas como funcionaria.

Caso práctico, robando la password de un correo de Gmail

Se que esto de robar passwords de correos puede parecer algo lameril, pero es simplemente para que os hagáis una idea de como podréis usar ettercap para llevar a cabo un sniffado bajo un Swich o Router.

Lo primero de todo es abrir el ettercap, mi manera favorita es hacerlo en consola ya que estoy acostumbrado a verme obligado a trabajar en ordenadores sin interfaces , para ello ejecutamos como ROOT lo siguiente:

Código:

ettercap -C

veremos algo como esto:

Ahora vamos a el menú Sniff y seleccionamos Unified sniffing o presionamos la tecla U.

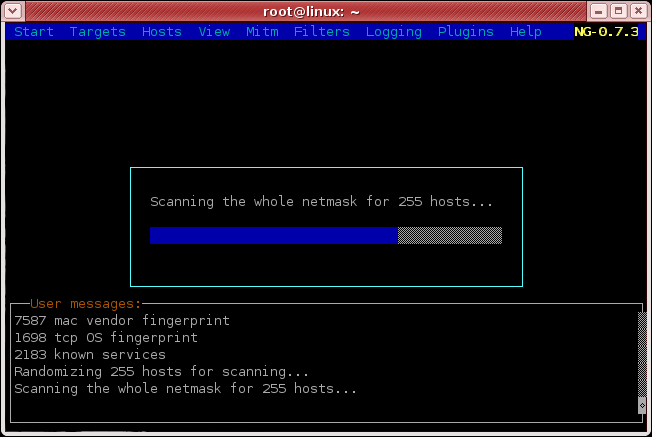

Veremos que todo el menú cambia radicalmente de opciones, bien, pues ahora vamos a decirle a ettercap que nos busque todos ordenadores conectados ahora mismo en la red,para ello vamos al menú Hosts>Scan for host, o bien presionamos Control + s, veremos una pantalla como esta que tras unos segundos desaparecerá:

Bien, una vez ha terminado de buscar los ordenadores conectados a la red es hora de elegir entre que dos equipos queremos conectarnos, en este caso entre el equipo de la víctima (192.168.1.201) y el Router (192.168.1.1), para ello vamos a Hosts>Host List o presionamos la tecla "h" y elegimos el primer equipo y presionamos la tecla 1, después seleccionamos el segundo equipo (en este caso un Router) y presionamos la tecla 2.

Ahora procederemos a decir al ettercap que haga un ataque Man In The Middle por ARP Poisoning, para ello vamos a el menú MITM y seleccionamos "ARP Poisoning" y en parameters escribimos "remote"y pulsamos intro, desde ese momento estamos colocados entre el equipo víctima y el Router, solo nos falta empezar a escanear, para ello vamos al menú Start>Start Sniffing, o pulsamos Control + w. El ettercap empezará a escanear las conexiones que se hacen entre el equipo víctima y el Router, podemos ver estas conexiones yendo a View>Conections, pero ahora vamos a ir al grano, imaginemos que el equipo víctima entra en gmail, bien pues en el campo "User Messages" nos saldrá un mensaje y entre alguna información podremos ver el nombre de Usuario y Password que se uso para entrar. Un Screenshot vale mas que mil palabras.

Una vez queramos terminar el Sniffeo y el Man In The Middle tenemos que ir a Start>Stop Sniffing o presionar Control + e, y después ir a MITM>Stop mitm atack (s) y para salir correctamente pulsamos Control+X

15 comentarios:

Tu manual se veria mejor si no tuviera tantos errores ortograficos pues con eso solo me da la impresion de que es alguien en quien no puedo confiar acerca de sus conocimientos. Espero no lo tomes a pecho solo es para que mejores.

Hola si además deberías aprender sobre SSL porque creas o no SSL es seguro, lo que se ataca es la parte débil es decir el usuario como siempre, que se traga un certificado no válido, los certificados sirven para garantizar las claves públicas por eso el ettercap puede ponerse en medio y asi utilizar la clave pública que quiera y por tanto descifrarlo con la privada, los navegadores ya montan un circo para avisarte de que el certificado no esta verificado por verisygn (u otra autoridad instalada), por mucho que digas, SSL es totalmente seguro a día de hoy.

la verdad es que no se como voy a configurar iptables metiendome en /usr/local/etc <-- esto es un directorio y no se puede configurar

el archivo de conf esta en /etc/etter.conf

la vd esq no entiendo la parte de configurar para tene conexion ssl xq.. ya ise to0 lo0 q dice pero cuando pongo en host.. scand host... y nunca aparece nadie en la lista xD q debo hacer?? no si es un poblema xq uso banda ancha movil (modem) ???

jajajajaja.. "...SSL es totalmente seguro.." para leer esas boludeces me kedo en mi ksa!. Tarado existe el ssl strip mogolico!

Es cierto funciona, no me lo puedo creer, aunque creo que en la pc víctima debe dar algún aviso de certificados de seguridad, un saludo.

Para los boludos de arriba.. este tutorial esta muy bien explicado. las faltas de ortografia son lo de menos.

para el otro q dice q ssl es totalemnte seguro. ME LE RIO EN LA CARA. si bien aca no esta explicado como burlarlo, se puede fucking puto

jajajajajajajaja kien dijo k ssl es seguro ?????????? jajajajajajaja no solo ettercap puede atarcarlo existen mas herramientas k han comprobado k ssl no es totalmente seguro existen herramientas de fuerza bruta............pobres de los k konfian en una seguridad k dia a dia va progresando jajajajajja actualisense..... es todo bien por el post carnal yo apenas empiezo con mi seguridad informatica pero aun me falta mucho me gustaria aver si me puedes ayudar con unas cosas en backtrack 4 sobre la instalacion de ettercap pues al hacer make me marka un error ok si puedes mandame un correo a beris820@hotmail.com aaa y no puedo ejecutarlo en modo grafico me dice k tengo k kompilarlo te agredeceria mucho salo ok gracias........

el ataque man in the middle se ve en el pc de la victima (bueno si esta tiene conocimientos) en la tabla arp, ahi aparece la mac del atacante, y hasta se puede le puede caer la conexion de internet...el atacante infecta la tabla arp.

saludos

PD:ssl no es 100% seguro

joder, no se puede instalar en exe como en windows y que le des siguiente siguiente siguiente, y finalizar, y utilizar aplicacion de verdad y no mierda comandos?

como se complican los linuxeros joderrr ahora voy a tener que aprender como se hace esta mierda atraves de como dice el menda de arriba

Pues es que en linux es donde realmente te enfrentas al mundo informático, y no vives en tu mundo de "caramelo", pero que bueno que vas a aprender a usar linux no te arrepentirás.

Pues es que en linux es donde realmente te enfrentas al mundo informático, y no vives en tu mundo de "caramelo", pero que bueno que vas a aprender a usar linux no te arrepentirás.

Porque tanto lamer por aquí??? no demuestren su su idiotez

1.- Ni SSL ó HTTPS son seguras, teoria del caos, hay usuarios detras del sistema.

2.- windows??? vaya ignorante, es mas facil instalar paquetes de programas en linux que en la mierda de windows, aparte del stress de windows, pésima seguridad y vulnerabilidad.

3.- Saludos a los q no son lamers, les recomiendo BT 5, lo estoy usando y entra ya entre mis 5 distros favoritas de linux!!

Muchas gracias por tomarte tu tiempo y explicar cómo se instala y utiliza.

El apartado de habilitar el rastreo de ssl no lo tengo muy claro.

Se indica que hay que modificar /usr/local/etc. Eso es una carpeta, no un fichero.

Y la línea que hay que poner, tb hay que hacerlo en iptables? Sólo hay? O tb en etc.

Un saludo,

Publicar un comentario